Page 13 - KAIST GSIS 2023 Vol.09

P. 13

KAIST 정보보호대학원 신승원 교수 연구팀은 메모리 손상 취약점 공격 기술을 보

호하기 위해 고안된 주소 공간 배열 무작위화(Address Layout Space Randomiza-

03 결과를 하드웨어 분야 최우수 국제 학술대회인 Design Automation Conference

tion, ASLR) 기술을 무력화하는 프로세서(CPU) 취약점을 새롭게 발견했고, 연구

(DAC) 2023에서 발표했다.

최근 CPU는 하나의 명령어로 다중 데이터를 동시에 처리(Single Instruction Mul-

tiple Data, SIMD)할 수 있는 다양한 명령어 셋을 기본으로 제공한다. 고급 벡터 확

AVX Timing 장(Advanced Vector eXtension, AVX)은 SIMD 명령어 셋의 일종으로 확장된 레지

스터 크기와 함께 뛰어난 처리 용량을 제공한다. Intel은 2011년 초에 발표한 Sandy

Side-Channel Bridge 기반 프로세서에 AVX를 처음 도입했으며, AMD는 같은 해 자사의 Bulldozer

프로세서부터 AVX를 지원해 오고 있다.

Attacks against 신승원 교수 연구팀은 Intel과 AMD에서 구현하고 있는 AVX 명령어 셋 중, 마스킹

Address Layout (Masking) 비트에 따라 선택적으로 데이터를 처리하는 데 사용되는 Mask Load/

Store 명령어(이하 마스크 명령어) 구현상의 보안 취약점을 발견했다. 첫째, 마스크

Space 명령어는 유효하지 않거나 접근 권한이 없는 주소 영역에 접근할 경우에도 페이지

Randomization 폴트(Page Fault)와 같은 예외 상황(Exception)을 발생시키지 않는다. 둘째, 마스크

명령어 실행을 통해 페이지 매핑, 페이지 권한, 그리고 주소 변환 캐시(Translation

Lookaside Buffer, TLB)의 상태 정보를 유추할 수 있다. 연구팀은 분석한 취약점을

토대로 유저 및 커널 레벨의 ASLR 기술을 매우 빠르고 효과적으로 무력화시키는 사

이드 채널 공격 방법을 제시했다.

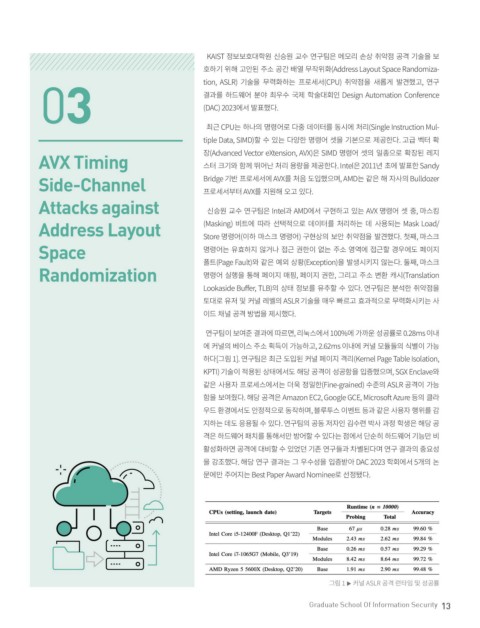

연구팀이 보여준 결과에 따르면, 리눅스에서 100%에 가까운 성공률로 0.28ms 이내

에 커널의 베이스 주소 획득이 가능하고, 2.62ms 이내에 커널 모듈들의 식별이 가능

하다[그림 1]. 연구팀은 최근 도입된 커널 페이지 격리(Kernel Page Table Isolation,

KPTI) 기술이 적용된 상태에서도 해당 공격이 성공함을 입증했으며, SGX Enclave와

같은 사용자 프로세스에서는 더욱 정밀한(Fine-grained) 수준의 ASLR 공격이 가능

함을 보여줬다. 해당 공격은 Amazon EC2, Google GCE, Microsoft Azure 등의 클라

우드 환경에서도 안정적으로 동작하며, 블루투스 이벤트 등과 같은 사용자 행위를 감

지하는 데도 응용될 수 있다. 연구팀의 공동 저자인 김수련 박사 과정 학생은 해당 공

격은 하드웨어 패치를 통해서만 방어할 수 있다는 점에서 단순히 하드웨어 기능만 비

활성화하면 공격에 대비할 수 있었던 기존 연구들과 차별된다며 연구 결과의 중요성

을 강조했다. 해당 연구 결과는 그 우수성을 입증받아 DAC 2023 학회에서 5개의 논

문에만 주어지는 Best Paper Award Nominee로 선정됐다.

그림 1 ▶ 커널 ASLR 공격 런타임 및 성공률

12 Graduate School Of Information Security 13