정보보호대학원 소식

| 2020 Security@KAIST 기술설명회 개최 안내 |

|---|

| 작성일2020-11-13 |

|

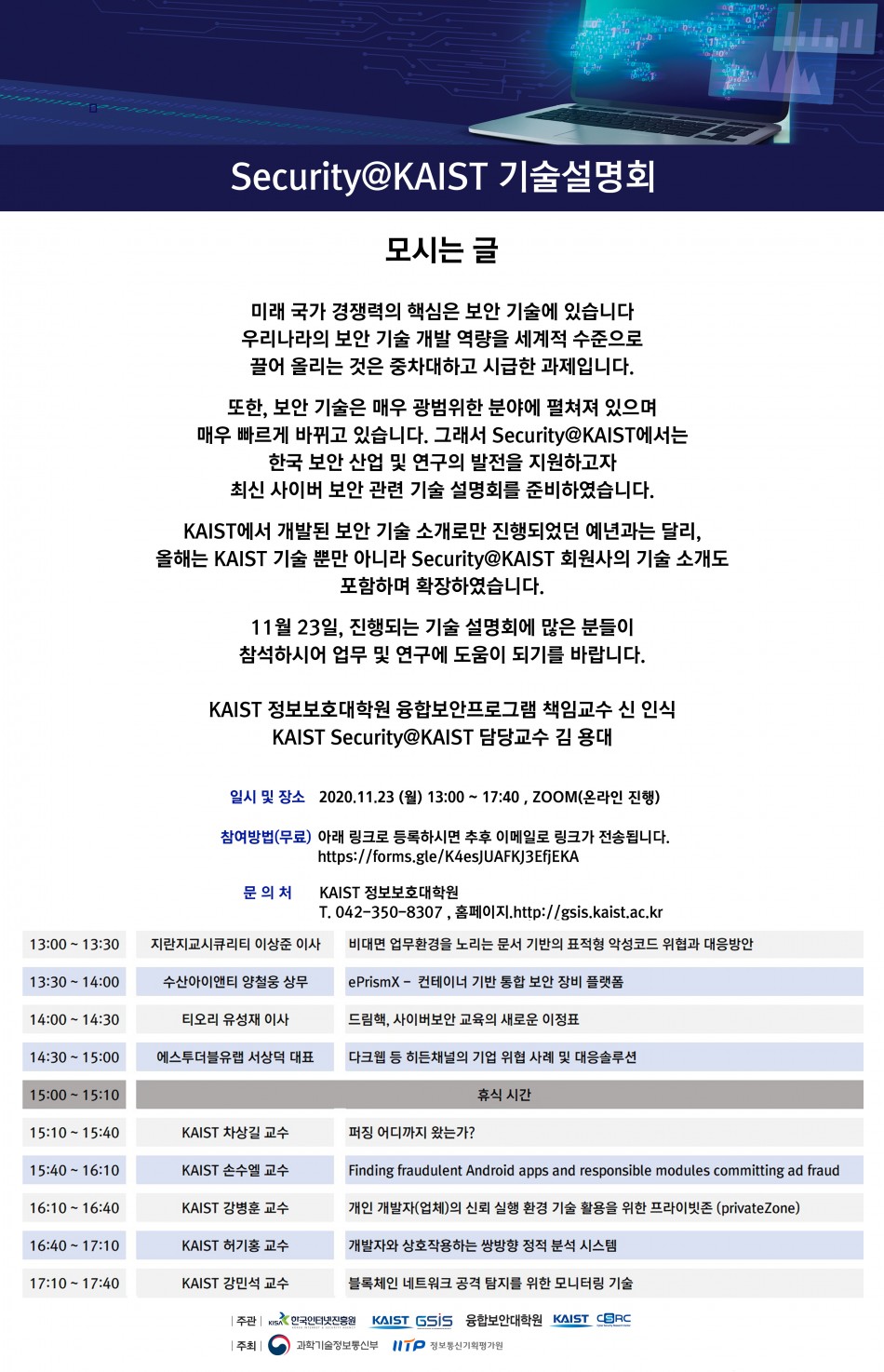

아래와 같이 Security@KAIST 기술설명회를 개최합니다.

KAIST에서 개발된 보안 기술 소개로만 진행되었던 예년과는 달리, 올해는 KAIST 기술 뿐만 아니라 Security@KAIST 회원사의 기술 소개도 포함하며 확장하였습니다.

이번 기술 설명회는 11월 23일(월) 부득이하게 온라인(ZOOM)으로 진행할 예정이며,

참여방법은 아래 링크를 통해 등록해주시면 추후 이메일로 ZOOM접속링크를 보내드리겠습니다.

- 일시 : 2020.11.23(월) 13:00 ~ 17:40 - 참여방법(무료) : https://forms.gle/K4esJUAFKJ3EfjEKA (링크를 통해 등록해주시면 추후 이메일로 ZOOM접속링크를 보내드리겠습니다.)

- 일정 : 13:00 ~ 13:30 비대면 업무환경을 노리는 문서 기반의 표적형 악성코드 위협과 대응방안(지란지교시큐리티/이상준 이사) 비대면 업무환경을 노리는 문서기반의 표적형 악성코드 위협과 대응방안으로 제로트러스트 관점에서의 콘텐츠 악성코드 무해화 기술을 소개한다. 최근 공격자들은 기업의 재택환경에서의 허술해진 보안환경을 틈타 공격 대상에게 접근하기 위하여 사회공학기법과 보안 솔루션을 우회하는 기술을 결합한 형태의 공격을 시도한다. 악성문서(Malicious Document)는 위의 두 가지 방식이 모두 결합된 대표적인 지능형 악성코드 공격으로 기존 보안 환경을 우회하고 사용자의 실행을 유도하는 것이 특징이다. 본 세션에서는 악성문서 기반의 표적형 악성코드 공격과 표적형 악성코드 대응 기술로 주목받고 있는 콘텐츠 무해화 & 재조합(CDR: Content Disarm & Reconstruction) 기술 및 사례를 소개하고자 한다.

13:30 ~ 14:00 ePrismX - 컨테이너 기반 통합 보안 장비 플랫폼 (수산아이앤티/양철웅 상무) 기업 보안 시장은 (1) 클라우드 서비스의 도입 (2) 통합 보안 장비의 선호, 이렇게 두가지 흐름이 나타날 것으로 예측한다. 그동안 Secure Web Gateway, SSL Visibility, Data Loss Prevention등 전문화된 네트워크 보안 미들박스를 만들어 오던 수산INT에서는 각 솔루션을 통합하는 ePrismX 프로젝트를 진행하고 있다. 수산아이앤티 자체 솔루션들을 융합하기 위해 시작된 프로젝트이나 보안 모듈의 탑재 방식을 격리된 컨테이너를 사용하게 되면서 독립적으로 개발된 타 벤더의 보안 모듈과도 통합이 용이해졌다. 통합 보안 장비 플랫폼으로써 개발되고 있는 ePrismX에 대해 이야기한다.

14:00 ~ 14:30 드림핵, 사이버보안 교육의 새로운 이정표 (티오리/유성재 이사) 최근 크고 작은 사건사고로 관심은 많아졌지만 아직 대부분의 사람들에게는 낯선 사이버 보안. 우리의 안전한 디지털 생활을 위해선 필수가 되어 버린 분야입니다. 그럼에도 사이버 보안의 기초 뿐만 아니라 심화 지식까지 쉽게 배울 수 있는 방법이 다른 분야의 교육과는 다르게 많지 않습니다. 이론을 공부하고, 실습과제를 통해 연습하고, 주기적인 CTF를 통해 경쟁하며, 질답을 하고 지식을 공유하는 공간을 만들었습니다. 만능 해결사같은 해커의 모습에 공부를 시작한 학생, 보다 더 안전한 서비스를 제공하고 싶은 개발자, 실력을 더 갈고 닦고 싶은 보안전문가까지. 해커들의 놀이터, 드림핵을 소개합니다.

14:30 ~ 15:00 다크웹 등 히든채널의 기업 위협 사례 및 대응솔루션 (에스투더블유랩 / 서상덕 대표) 다크웹, 딥웹 등 각종 히든 채널들에서 기업의 공격, 기업정보 유출 이슈가 커지고 있다. 이들 채널의 특성, 사례, 그리고 대응 솔루션에 대해 소개하고자 함

15:10 ~ 15:40 퍼징 어디까지 왔는가? / (KAIST/차상길 교수) 퍼징에 대한 관심은 근래에 들어 더욱 높아졌으며, 소프트웨어 회사에서는 보안 테스팅을 위한 필수적인 기술로 이미 자리를 잡았습니다. 하지만, 여전히 많은 사람은 여전히 퍼징을 단순 무식한 기술로 생각하거나, 또는 퍼징이 전지전능하여 보안 취약점을 다 찾아준다고 생각하기도 합니다. 이러한 오해는 결국 체계적인 연구의 부족에서 비롯되며, 수많은 퍼징 연구에도 불구하고 우리는 여전히 “얼마나 퍼징을 해야 안전한가?”와 같은 질문에도 대답할 수 없는 처지입니다. 최근 카이스트에서는 이러한 근본적인 물음에 관한 연구를 수행하고 있으며, 이에 대한 실마리로 “정보 이론”에서 말하는 엔트로피를 기반으로 퍼징을 수학적으로 모델링하는 것에 성공하였습니다. 그리고 이를 통해 효율적인 스케줄링 알고리즘을 개발할 수 있었습니다. 우리의 알고리즘은 구글에서 개발한 LibFuzzer의 메인 브랜치에 합쳐진 상태이며, 구글에서 관리하는 FuzzBench라는 퍼징 성능 비교 사이트에서 가장 성능이 좋은 퍼저로 등극하기도 했습니다. 본 설명회에서는 우리가 개발한 최신 퍼징 기술을 소개하며, 그것이 갖는 의미에 대해 설명합니다.

15:40 ~ 16:10 Finding fraudulent Android apps and responsible modules committing ad fraud (KAIST/손수엘 교수) 스마트폰의 대중화와 더불어 모바일 광고시장은 그 전체적인 규모가 나날이 성장하고 있는 추세이다. 이와 동시에 악의적인 목적을 가진 앱 개발자 혹은 서드파티 앱 라이브러리 제공자들은 impression/click fraud들을 통한 음성적인 광고 수익을 발생시켜 전체적인 모바일 광고 시장 및 모바일 앱 시장의 발전을 저해하고 있다. 본 강의에서는 이러한 fraudulent Android apps을 자동으로 찾아내는 Android 동적 테스팅 시스템에 대해서 소개한다. 자체적으로 운영하고 있는 앱 마켓의 건전성을 향상시키고자 하는 기업이나 대규모의 안드로이드 앱들을 자동으로 점검해야되는 기업들에게 도움이 될 수 있는 기술을 소개하는 시간을 갖기로 한다.

16:10 ~ 16:40 개인 개발자(업체)의 신뢰 실행 환경 기술 활용을 위한 프라이빗존 (privateZone) (KAIST/강병훈 교수) Abstract: 최근 중요한 서비스를 안전하게 격리하여 실행시키기 위해 신뢰 실행 환경 (Trusted Execution Environment, TEE)이라는 기술들이 널리 사용되고 있다. 그 중 ARM TrustZone은 모바일, IoT 기기 등에 TEE를 생성 가능하게 해주는 기술이다. 이러한 기술을 활용해서 Digital Right Management (DRM)와 같은 응용 서비스를 TEE 내에서 안전하게 실행하거나 지문 정보나 비밀 번호와 같은 중요 정보를 TEE 내에 안전하게 저장하고 있다. 하지만 이러한 TEE 보안 기술의 활용은 극히 제한적인데, 그 이유는 모바일 기기 제조업체 (예: 삼성)나 TEE OS 업체 (TrustTonic)가 독점적으로 TrustZone기반TEE 제어권 - 소프트웨어 설치권 - 을 지니기 때문이다. 따라서, TEE를 활용하고자 하는 개인 개발자나 중소 기업들은 고가의 사용료를 이들 업체에 지불하고 TEE에 대한 사용 권한을 얻게 된다. 이러한 상황을 타개하고 제 3 개발자(업체)들도 자유롭게 TEE 기술을 사용 가능하게 하기 위한 프레임워크 - PrivateZone - 를 제안한다.

현대 소프트웨어 개발에서 정적 분석 기술은 소프트웨어의 품질 향상에 꼭 필요한 주요 기술로 발전해 왔다. 하지만 소프트웨어가 날이 갈수록 복잡해지면서, 여전히 현장에서는 오탐 (올바른 코드를 오류라고 판단) 과 미탐 (오류를 올바르다고 판단) 문제가 큰 숙제로 남아 있다. 이 발표에서는 이러한 문제에 대한 근본적인 해결책 중 하나로 쌍방향 정적 분석 시스템을 이야기할 것이다. 전통적인 분석 시스템이 일방적인 (분석기에서 개발자로) 정보 전달에 그쳤다면, 차세대 시스템은 분석기와 사람이 서로 소통하면서 함께 오류를 탐지해가는 시스템일 것이다. 여기서는 본 연구진에서 개발하고 있는 상호작용 시스템과 그동안 여러 분석기에 적용 해 본 사례를 살펴보고, 이를 바탕으로 향후 발전 방향을 논의해보고자 한다.

17:10 ~ 17:40 블록체인 네트워크 공격 탐지를 위한 모니터링 기술 (KAIST/강민석 교수) 최근 비트코인, 이더리움 등의 블록체인 네트워크 P2P 프로토콜을 타겟으로 하는 파티셔닝 공격이 지속적으로 학계에서 보고되고 (2015년 Eclipse attack, 2017년 Bitcoin hijacking attack, 2020년 Erebus attack) 주요 암호화폐들은 이에 맞춰 네트워크 프로토콜 보안 패치를 적용중이다. 하지만 아직까지 적용된 모든 패치에도 불구하고 효과적인 파티셔닝 공격이 여전히 가능 해서, 이중지불 (double spending), 분산장부조작 등의 위험이 남아있다. 본 발표에서는 파티셔닝 공격을 실시간 탐지할 수 있는 라우팅 모니터링 기술에 대해 논의하고 실제 적용 가능성에 대해 논의한다. |